Zadania inspektora ochrony danych osobowych w dobie sytuacji kryzysowych

Kiedy ostatni raz dokonałeś przeglądu zabezpieczeń systemowych? Czy regularnie aktualizujesz hasła? Kiedy przeprowadziłeś szkolenie dla pracowników o bezpieczeństwie w sieci? To tylko parę pytań, które powinni w ostatnim czasie zadawać sobie inspektorzy ochrony danych. Jakie zadania ma IOD w dobie sytuacji kryzysowych? Tego dowiesz się z LEX Ochrona Danych Osobowych.

Wraz ze wzrostem zagrożenia atakami cybernetycznymi, podnoszony jest alert CRP (Cyber Risk Profiling). Alert może być wprowadzony na terenie całego kraju lub poszczególnych jego obszarach, a nawet dla określonych obiektów jednostek organizacyjnych administracji publicznej, prokuratury, sądów bądź innych obiektów infrastruktury administracji publicznej czy infrastruktury krytycznej. Podwyższony alert CRP to sygnał dla tych podmiotów, aby szczególnie zadbały o cyberbezpieczeństwo i wdrożyły dodatkowe mechanizmy ochronne dla sieci teleinformatycznych. W tych procesach powinien także uczestniczyć IOD.

Co może, a czego nie może IOD?

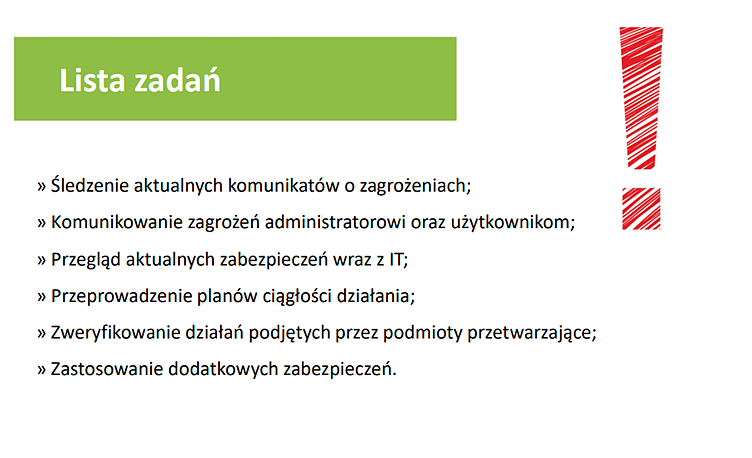

Od inspektora ochrony danych oczekuje się eksperckiej wiedzy, która umożliwi identyfikację ryzyka związanego z naruszeniem ochrony danych osobowych. Zatem podczas doradzania administratorom czy też podmiotom przetwarzającym (a także szeregowym pracownikom) szczególnie istotne jest, aby poszerzyć swoje zalecenia o aspekty związane z cyberbezpieczeństwem. Sylwia Czub-Kiełczewska, ekspertka ds. ochrony danych osobowych, wskazuje, że warto regularnie ostrzegać przez zagrożeniami (np. w formie maili do pracowników) i w ten sposób budować u nich świadomość występujących aktualnych zagrożeń cybernetycznych. Poza tym istotne jest zalecanie właściwych i bezpiecznych technicznych oraz organizacyjnych środków ochrony danych, a także organizowanie szkoleń dot. bezpieczeństwa w sieci. Całość tych działań powinna być z góry zaplanowana i dostosowana do konkretnego podmiotu i zakresu danych osobowych, jakie dany podmiot przetwarza. Podczas planowania i realizacji zaleceń pomocna może okazać się lista zadań do wykonania.

Rolą IOD-a nie jest rozpoznawanie zainfekowanych sprzętów służbowych pracowników, te kompetencje posiada dział IT. Cennym wsparciem merytorycznym dla IOD-ów, jak i dla pracowników IT mogą okazać się poradniki Rządowego Zespołu Reagowania na Incydenty Komputerowe (CERT), które znajdziesz w LEX ODO.

Komunikuj, reaguj i wspieraj

Wielu cyberatakom można w porę zapobiec. Skuteczna komunikacja między inspektorem ochrony danych a użytkownikami zmniejsza ryzyko wystąpienia tego typu zjawisk. Jak to możliwe? Dzięki uświadamianiu o możliwych niebezpieczeństwach stajemy się uważniejsi, a zatem i bardziej odporni na możliwe ataki. Komunikacja może mieć różne formy, np. szkoleń online, malingów czy komunikatów w intranecie.

Aby komunikacja w organizacji była skuteczna, przekazywane zalecenia i wskazówki muszą spełniać poniższe cechy:

- sformułowane prostym językiem;

- zwięzłe - im komunikat będzie dłuższy, tym mniejsze szanse, że użytkownik zapozna się z nim w całości;

- regularne, ale z umiarem - im częstsze komunikaty, tym mniejsze szanse, że użytkownik przeczyta każdy z nich;

- zawierające życiowe przykłady;

- wskazujące na źródło informacji.

Zobacz, jak wygląda przykładowy komunikat przygotowany przez naszą ekspertkę:

"W związku z aktualną sytuacją na wschodzie, przypominam, że zagrożenia są realne, zatem:

- restartuj codziennie telefon, dezaktywuje to większość znanych wirusów;

- nie otwieraj plików, nie klikaj w dziwne linki - możesz stracić wszystkie dane;

- ataki są nastawione na wywołanie paniki, zatem nie daj się przestraszyć!"

Najniebezpieczniejsze są socjotechniki

Socjotechniki, takie jak phishing czy spoofing, są obecnie jednymi z najczęściej stosowanych form cyberataków, dlatego warto znać je od podszewki. Na pierwszy rzut oka są bardzo podobne, bo w każdym przypadku nadawca informacji udaje zaufaną dla odbiorcy osobę. Niemniej jednak spoofing jest bardziej zaawansowany, a jego wykrycie jest możliwe dopiero wtedy, kiedy osoba objęta atakiem uzyska informację od osoby trzeciej, że ktoś się pod nią podszywa. Haker podszywa się pod określoną osobę i rozpowszechnia wiadomości, które wyglądają identycznie jak te wysyłane przez użytkownika. Szybkie rozpoznanie po podejrzanym adresie mailowym czy też błędnej treści wiadomości, jak ma to miejsce w przypadku phishingu, nie jest możliwe. Operatorzy skrzynek pocztowy radzą sobie z takimi atakami i na bieżąco wprowadzają nowe zabezpieczenia. Gorzej radzą sobie operatorzy telekomunikacyjni, czego efektem są szczególnie popularne w ostatnim czasie podejrzane połączenia od osób z naszych list kontaktowych. Jak temu zaradzić? Codziennie restartujmy telefony! Pozwala to na łatwe pozbycie się złośliwego oprogramowania.

Więcej porad znajdziesz w nagraniu ze szkolenia, które możesz obejrzeć w LEX Ochrona Danych Osobowych.